١ مقدمة

الإنترنت الحية، لقد اجتازت الشبكة العنكبوتية العالمية المليار من أعداد المواقع الإلكترونية في عام 2014 ولا تزال تتراوح حول هذا الرقم.ويتنافس ناشرو المواقع الإلكترونية البالغ عددهم المليار على محركات البحث ذات الصلة وتستقطب اهتمام نحو 3,6 مليار مستخدم للإنترنت.

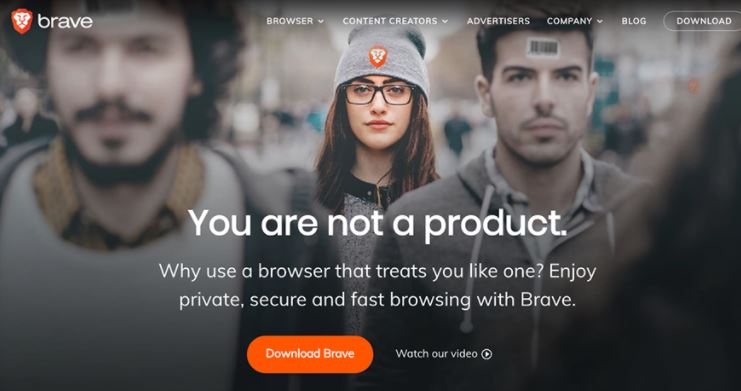

ومع ذلك، هناك جزء آخر من الويب، حيث يرغب الناشرون والزوار التنقل في مواقع الويب وإجراء المعاملات التجارية سراً.

ويسمى هذا الإنترنت المظلم، أرض الخدمات المخفية، حيث يحظى عدم ترك اي آثار والحفاظ على عدم الكشف عن هوية المستخدم حسب تصنيفات محرك البحث وإضفاء الطابع الشخصى على تجربة الانترنت أهتماماً وتقديراً

٢ الإنترنت المظلم:

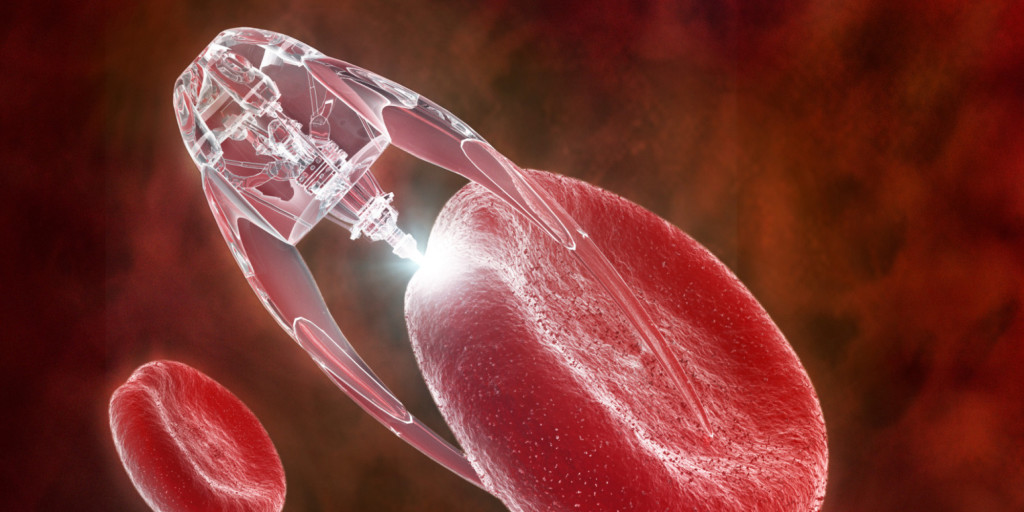

يعتبر الإنترنت المظلم جزءاً مهماً من منظومة الإنترنت./حيث يسمح بإصدار المواقع الإلكترونية ونشر المعلومات بدون الكشف عن هوية الناشر أو موقعه./ويمكن الوصول الى الإنترنت المظلم من خلال خدمات معينة مثل خدمة Tor./يستخدم العديد من مستخدمي الإنترنت نظام تور (Tor) وخدمات مماثلة كطريقة لتوفير حرية التعبير عن الرأي والإرتباط والوصول الى المعلومات وحق الخصوصية.٣ الأنترنيت العميق:

إن الإنترنت العميق هو مجموع كافة المواقع الإلكترونية التي لم تدرج في محركات البحث./بعض المواقع العميقة هي أسواق غير تقليدية تقدم مجموعة مقلقة من المنتجات أو الخدمات./حيث يمكنك شراء أو التوسط في شراء العقاقير غير المشروعة والأسلحة والسلع المقَلّدة وبطاقات الإئتمان المسروقة والبيانات المخترقة، أو العملات الرقمية، أو البرامجيات الضارة وبطاقات الهوية الوطنية او جوازات السفر./يمكنك التعاقد مع الخدمات الرقمية أو الجنائية، بدءاً من حملات البريد المزعج (spam) إلى هجمات التعطيل المنتشر للخدمة (DDoS)./ويمكن للمبتدئين حتى شراء الكتب الإلكترونية التي تشرح كيفية مهاجمة المواقع، وسرقة الهويات أو خلاف ذلك الربح من الأنشطة غير المشروعة. ولكن يمكنك أيضاً استخدم الإنترنت العميق للمشاركة بالمعلومات بشكل سري دون التعرف على هوية وموقع المرسل وذلك عبر منافذ الإعلام مثل New York، الـ Washington Post، The Intercept واخرون، وكذلك من خلال استخدام محركات البحث بدون التفريط بخصوصيتك، أو من خلال الاشتراك مع شبكات الاقتصاد الإلكتروني الموثوقة مثل٤ بعض المواقع المظلمة:

على عكس أسماء النطاقات القابلة للقراءة البشرية التي اعتدنا استخدامها عند التنقل عبر الويب، تستخدم مواقع الإنترنت المظلم أسماء خدمات Tor المخفية./يتم إرفاق هذه القيم المكونة دائماً من 16 حرفًا وبشكل مسبق الى نطاق المستوى الأعلى onion)./(./ويمكن لأي جهاز كمبيوتر يقوم بتشغيل برنامج Tor أن يستضيف خدمة مخفية (على سبيل المثال، خدمة ويب)./وغالبًا ما يجد مستخدمو مواقع الويب المظلم أسماء من خارج الحزمة، على سبيل المثال، تطبيق pastebin أو قوائم سوق محتوى الويب المظلم. سيقوم برنامج Tor الذي يعمل على مضيف Tor بإنشاء دليل ملف محلي وتعيين رقم منفذ للخدمة وإنشاء زوج من المفاتيح أحدهما عام والآخر خاص وذلك عندما يقوم بتكوين خدمة مخفية./يقوم برنامج Tor بإنشاء اسم مضيف مكون من 16 حرفًا عن طريق حساب تجزئة المفتاح العام لزوج المفاتيح تلك، ثم يحوّل أول 80 وحدة بت من هذه التجزئة من قيمة ثنائية إلى صيغة ASCII لجعل الـ 16 رمزًا الناتجة مطابقة لمتطلبات "وصلة رقم حرف" لبروتوكول نظام أسماء النطاقات (DNS). لا يستخدم زوار الإنترنت المظلم نظام اسم النطاق العام DNS لحل أسماء نطاق (onion.) لعناوين بروتوكول الإنترنت (IP) - وبدلاً من ذلك، يتم الحل باستخدام بروتوكول الخدمة المخفية والمنفصلة تماماً./يساعد هذا البروتوكول على معرفة وجود مثل هذه الخدمات ويساعد العملاء على ايجادها، مع الحفاظ على عدم الكشف عن هويته أو عن هوية الموقع (عنوان بروتوكول الإنترنت) لكل من العميل والخدمة./ولمضيف كل من العميل والخدمة الخفية أدوار فعالة في هذه العملية. أولاً، "يعلن" مضيف Tor عن خدمة مخفية من خلال إنشاء واصف خدمة ونشره على دليل الخدمة الموزعة./يحتوي هذا الواصف على المفتاح العمومي للخدمة الخفية وقائمة بعقد Tor التي ستكون بمثابة نقاط دخول، ووسطاء موثوق بهم للخدمة الخفية./بعد ذلك، يقوم مضيف Tor بإنشاء ارتباطات بنقاط الإدخال التي تم إدراجها./ويمكن لأي عميل Tor راغب بالاتصال بالخدمة الخفية أن يقوم بذلك الآن من خلال نقاط الإدخال المحددة. للارتباط بخدمة مخفية، يقوم عميل تطبيق Tor بارسال استعلام عن خدمة الدليل الى واصف الخدمة./ويقوم باختيار نقطة دخول عشوائيًا من القائمة الواردة في واصف الخدمة./ومن ثم يختاروبشكل عشوائي نقطة الإلتقاء في شبكة تور Tor، ويرتبط بدون الكشف عن هويته بنقطة الدخول المختارة من خلال نقطة الالتقاء، ويقوم بنقل رسالة إلى الخدمة الخفية عن طريق نقطة الإدخال أيضاً./تحتوي هذه الرسالة على هوية نقطة الالتقاء مشفرة باستخدام المفتاح العام للخدمة الخفية والمواد اللازمة لبدء تشفير "تأكيد الاتصال"./كما تنشئ الخدمة الخفية أيضًا اتصال آخر بنقطة الالتقاء المحددة ويرسل رسالة تكمل تأكيد الاتصال المشفر./عند هذه المرحلة، يقوم العميل والخدمة الخفية بإنشاء مسار شبكة خاص مقاوم للمراقبة - ويمكنهم تبادل البيانات بسرية ودون الكشف عن هويتهم.

.jpg)